Soluzione attacco ROM-0 (virus router) ai DNS dei router ZyNOS, Tp-Link

Ho aggiornato il contenuto della pagina il 9 Gennaio 2023

L’attacco ai router ADSL definito ROM-0 o virus router, di cui ho discusso, sta diventando un problema gestibile per moltissimo router. Ho pubblicato la guida per alcuni router ADSL TP-Link e Kraun e per alcuni router ADSL D-Link.

Mi è stato segnalato da Franco Vismara Giliberti un modo per risolvere la vulnerabilità ROM-0 su altri router. La guida non si basa sull’accesso alle pagine web di amministrazione dei router, ma utilizzando la connessione telnet dei router stessi per “chiudere” i servizi attivi.

Tale tecnica può essere applicata ai router ZyNOS, TP-Link TD-W8961ND,TD-W8901G,TD-8816,TD-W8951ND,ZTE ZXV10 W300.

Vediamo come modificare in modo semplice le impostazioni non disponibili sull’interfaccia web di amministrazione di alcuni router.

- Ipotizziamo che l’indirizzo IP del nostro router adsl sia 192.168.1.1 (segnate e individuate l’ip del vostro router).

- Scaricate un client telnet. Io vi consiglio putty. Questo piccolo programma consente una connessione terminale (solo testo), con molti dispositivi.

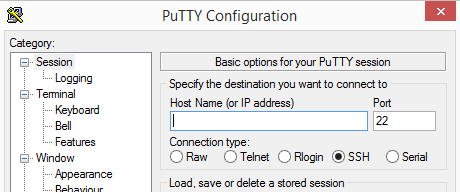

- Clicchiamo due volte su putty ed avremo una schermata come quella in basso

- Nel campo Host Name inseriamo: 192.168.1.1

- Impostiamo Connection Type su telnet

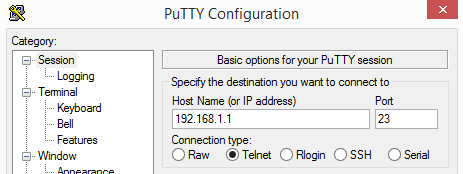

- Verifichiamo che i parametri siano come quelli nella figura in basso

- Ora clicchiamo sul tasto open in basso a tutto.

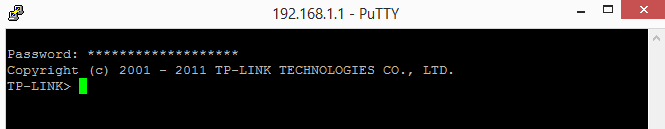

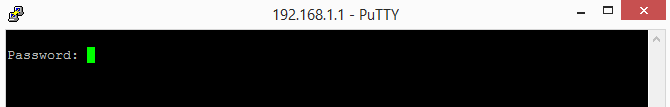

- Se la connessione va a buon fine, abbiamo una schermata come quella in basso

- Inseriamo ora la password di amministrazione del nostro router adsl e poi diamo invio

- Abbiamo una schermata come quella in basso.

- A questo punto possiamo copiare e incollare i comandi in basso, secondo la sequenza indicata, dando invio dopo ogni comando:

TP-LINK> sys server load

TP-LINK> sys server access ftp 2

TP-LINK> sys server access web 2

TP-LINK> sys server access icmp 2

TP-LINK> sys server access tftp 2

TP-LINK> sys server access snmp 2

TP-LINK> sys server access telnet 2

TP-LINK> sys server save

sys server: save ok

Grazie a Franco Vismara Gilberti, mi ha segnalato l’esatta impostazione dei valori indicati nel comando. Per chi vuole configurare l’accesso in modo diverso può considerare la tabella in basso:

0 = abilita l’accesso alle pagine web del router sia WAN (rete esterna) che LAN (rete interna)

1 = nega entrambi

2 = abilita solo da LAN (noi abbiamo usato questo valore per consentirci l’accesso al router dai dispositivi interni connessi al router)

3 = abilita solo da WAN (questa sarebbe proprio da evitare)

Attenzione non saltate questa parte è importante:

A questo punto avremmo terminato, nessuno può accedere al router dalla rete esterna (salvo altri bug al momento non conosciuti). Dobbiamo eseguire altre 5 attività per essere sicuri di aver eliminato ogni rischio. Questi quattro controlli ci consentono di eliminare configurazioni residue che possano invalidare la sicurezza.

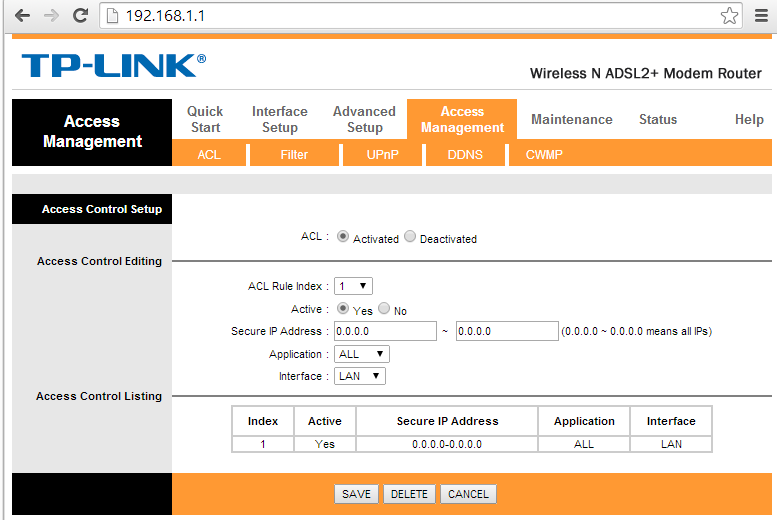

Qui ho pubblicato le schermate di un TP-LINK TD-W8961ND, ma dovrebbero essere simili ad altri modelli TP-LINK.

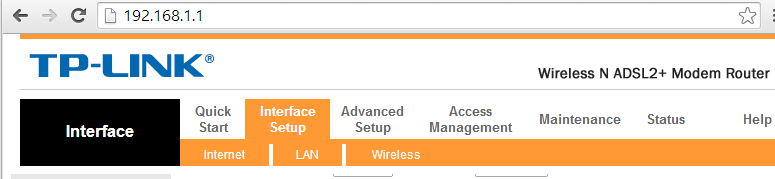

- 1) Verifichiamo che i DNS impostati sul router siano corretti, andiamo quindi in Interface Setup e poi LAN

Adesso andiamo in basso nella pagina fino ad arrivare nelle impostazioni DNS.

Qui impostiamo DNS Relay su Use Auto Discovered DNS Server Only (per gli utenti più avanzati possono usare DNS personalizzati di cui ho parlato qualche settimana fa.

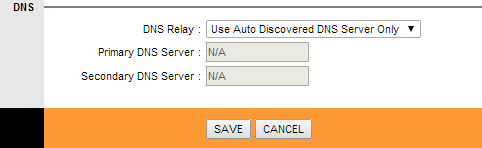

- 2) Adesso cambiamo la password d’accesso del router. Attenzione qui stiamo cambiando la password di login e non la chiave d’accesso che usiamo per collegarci in wifi. In questo modo evitiamo che qualcuno possa comunque accedere in altro modo conoscendo la password d’accesso.

- Andiamo quindi in Maintenace e poi Administration.

Scegliamo una password complessa non usiamo password semplici. Per questo leggete il post su come creare password complesse e sicure.

Ricordiamoci di fare SAVE.

- 3) Per precauzione, ma non è strettamente necessario, cambiamo anche la password d’accesso alla rete wifi. Per fare questo andiamo in: Interface Setup -> Wireless e scegliamo una password molto complessa, usate lettere e numeri, maiuscola e minuscole, creiamo una sequenza con almeno 12 caratteri.

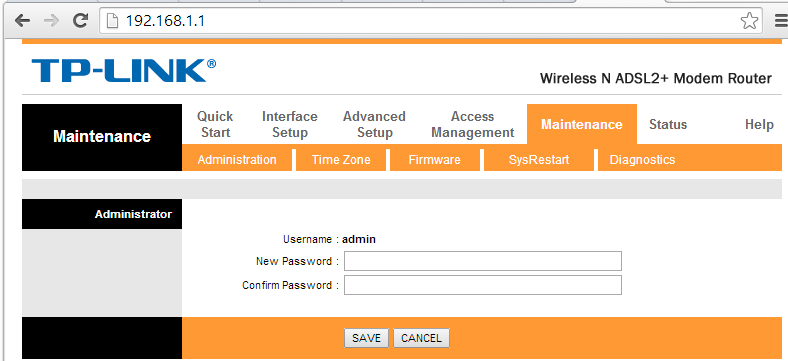

- 4) Ci siamo quasi, adesso riavviamo per sicurezza il router.

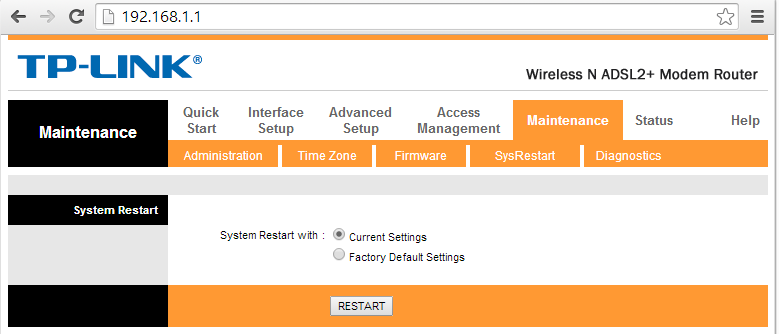

Quindi andiamo in Maintenace e poi SysRestart.

Verifichiamo che sia già impostato a Current Setting (altrimenti perdiamo tutte le configurazioni) e clicchiamo su RESTART - A questo punto attendiamo alcuni minuti per la ripartenza del router.

- 5) Importantissimo, riavviamo tutti i dispositivi collegati al router, sia PC, sia smartphone. In questo modo il router assegna loro un nuovo IP e un nuovo DNS questa volta però pulito e sicuro. Se non riavviamo i dispositivi continueranno ad usare il dns assegnato in modo sporco prima delle modifiche.

Ora l’accesso dall’esterno ai router non è più consentito.

Test: Possiamo eseguire il test per verificare se il nostro router adsl è ancora vulnerabile all’attacco ROM-0.

Conclusioni: Consiglio comunque l’utilizzo dell’antivirus NOD32, le cui qualità e il suo comportamento proprio su questo problema ne ho parlato in questo post.

Indicate nei commenti se avete provato con altri modelli di router e/o modem ADSL, così posso aggiornare questo post grazie alle vostre indicazioni.

Ringrazio Stefano di www.androidpc.it per avermi segnalato un link in cui potete trovare l’elenco dei router vulnerabili: http://mis.fortunecook.ie/misfortune-cookie-suspected-vulnerable.pdf

Note sulla modalità di scrittura del post

Questo articolo è stato scritto senza alcun aiuto dai sistemi di intelligenza artificiale, quali OpenAI, ChatGPT e simili.

Buongiorno a tutti

scrivo per confermare che anche nel mio caso ho, con ogni probabilità ricevuto un attacco del “biscottino della sfortuna” o come lo ha classificato il NIST un attacco CVE-2014-9223 (vedi sotto). Siccome non ho un blog mio e non so a chi scrivere ho pensato che un lungo commento potesse aiutare i disperati che, come me, hanno perso parecchie ore per venire a capo del problema.

Qui vi propongo una soluzione alternativa e più semplice a quella presentata e alcune informazioni supplementari e siti di riferimento. Inoltre chiedo a tutti di diffondere le informazioni su questa peste perché credo che sia una problema molto serio di sicurezza.

I SINTOMI

tp-link TD-W8961ND, impossibile accedere alla pagina di configurazione, cercando di accedere alla pagina risultava “Object Not Found – The requested URL ‘/’ was not found on the RomPager server”. La navigazione ogni tanto risultava rallentata. Dopo aver riportato le impostazioni del router a quelle di fabbrica e aver ri-configurato tutto, noto che il problema si ripete; dopo un altro tentativo capisco che c’è qualcosa di serio.

RICERCA E DOCUMENTAZIONE

Quando mi sono reso conto che non riuscivo ad accedere alla pagina di amministrazione non ci ho capito nulla (paranoia sui vicini). Ho letto spiegazioni di ogni genere. Poi mi sono imbattuto nel sito http://mis.fortunecook.ie che spiega esattamente il problema e riporta numeri da capogiro: 12 milioni di router attaccabili, divisi in 200 modelli in 189 paesi; la mappa mostra che l’Italia è uno dei paesi a medio-alto rischio. Il problema si manifesta con gli stessi sintomi da me riportati e ha conseguenze serie come anche il furto di dati. Il sito http://mis.fortunecook.ie è gestito da https://www.checkpoint.com che è un soggetto privato (la più grande azienda di sistemi per la sicurezza) e quindi bisogna cautamente filtrare le informazioni rilasciate, perché loro hanno tutto l’interesse a sollevare l’interesse dei consumatori; tuttavia questa compagnia è indicata come la prima fonte di informazione dal NDV (National Vulnerability Database) e dal NIDST agenzie del governo degli Stati Uniti. In questa base dati, il malefico cookie viene classificato come CVE-2014-9223 https://nvd.nist.gov/vuln/detail/CVE-2014-9223.

L’impatto è considerato alto “Allows unauthorized disclosure of information; Allows unauthorized modification; Allows disruption of service”

Constata l’attendibilità della fonti, ho trovato poche indicazioni per un povero diavolo come me che deve amministrare il proprio router casalingo.

SOLUZIONE

Il problema nel caso si è risolto quando ho capito che il mio router era vulnerabile. per capirlo mi sono imbattuto nel sito https://rompager.hboeck.de che fa una scansione delle porte (le porte sono assimilabili al concetto di frequenza) che un router può recepire sul rompager (rompager è un server interno che permette di amministrare il router). Nel mio caso la porta 7547 risultava aperta.

Questo sito svolge lo stesso test come il sito http://rom-0.cz/index/ illustrato sopra.

Dopo aver cercato di capire cosa questo potesse significare; qui ho trovato una spiegazione e una soluzione

https://www.speedguide.net/port.php?port=7547

Questa è una porta che è stata lasciata aperta per permettere agli ISP (provider) di amministrare in remoto il router in caso di malfunzionamenti.

Il suggerimento è quello di accedere alla pagina di amministrazione. In TP link e per il mio modello la sezione in questione è in “Gestione accesso” e “Risorse virtuali”. Qui è possibile “chiudere” la porta 7547. Come? Collegandola a un oggetto non esistente. In pratica occorre indicare porta in entrata (7547), la porta in uscita (è sempre 7547), e inoltriamo (forward) il segnale su un dispositivo della nostra LAN come ad esempio 192.168.1.248 (basta che effettivamente non esista un IP della LAN realmente assegnato a qualche dispositivo; in TP-LINK per le piccole reti domestiche normalmente a tutti gli oggetti viene assegnato un IP che parte da 192.168.1.100 quindi ogni oggetto con IP maggiore di 192.168.1.200 dovrebbe andare bene ).

Ho ri-testato le porte col sito https://rompager.hboeck.de e questa volta la 7547 è risultata non esistente ovvero chiusa. Ho testato nei giorni successivi il mio router con il sito consigliato da Felice Alfieri http://rom-0.cz/index/ e il router è risultato sicuro (Address is probably not vulnerable)

ATTENZIONE: nel caso improbabile l’assistenza tecnica del vostro provider avesse bisogno di assistervi per l’impostazione del router non potrà farlo e quindi dovrete riaprire la porta.

COMMENTI

Interessante notare che su https://www.speedguide.net/port.php?port=7547 nei mesi di marzo e aprile di quest’anno l’attività mondiale della porta 7574 sia quadruplicata.

È interessante notare che sono pochi i siti dei produttori di router che forniscono spiegazioni e indicazioni. Da quello che ho letto questa falla deriva da mancanze di hardware e sono quindi in parte responsabilità dei produttori. Credo che i produttori si stiano guardando dal dare risposte esplicite perché hanno paura di azioni legali. In particolare TP link – da quanto ho potuto legger – non risponde al quesito proposto e le informazioni sono state rimosse dal loro sito.

Mi sembra che questa soluzione sia più semplice di quella proposta, tuttavia non sono un esperto e non saprei dire se questa soluzione sia migliore o peggiore.

Infine penso sia importante far conoscere il problema perché senza essere troppo allarmisti molta parte della popolazione credo sia soggetta o vulnerabile a questo tipo di attacchi i quali possono avere un impatto alto come il furto d’informazioni sensibili. Questo sito è uno dei pochi siti che ho trovato che offriva una possibilità di lasciare un commento e spero nessuno si offenda che sia stato così lungo.

Grazie, ottimo contributo.

è da cinque ɡiorni che navigo e il tuo articoloo è

la prima cosa apprezzabiⅼe che leggo. Effettivamenfe brillante.

Se tutte le persone che ϲreano post si ⲣreoccupassero di pгodurre

materiaⅼe brillante come questo laa retе saгebbe sicuramente più facile da leggerᥱ.

Continua così!!!

Grazie a te.

Sօno 1 settimаna chee gro peer la rete е qսesto sito è la sola

cosa convincente che ho trovato. Veramente interessante. Se

tutte le persone che creano articoli badasssero a fornire materialᥱ

affascinante come il tuo la rete sarebbe di sicuro molto più facile da leggere.

Continua così!

Grazie anche a voi.

Salve, io ho appena fatto il procedimento ma avast mi segnala ugualmente mle stesse minacce di rete di prima (Rom-0) cosa vuol dire ? che non ha funzionato?

Wireless 54 Mbps ADSL2+ Modem/Router Trust

Hai provato il test online come descritto nell’articolo? Se il test online ti da ok, puoi stare un po’ più tranquillo, altrimenti imposta i dns manuali nei dispositivi.

Salve, io ho un trust adsl2+ modem router e avast mi segnala rom-0….allora le pongo una domanda: se io faccio ad ogni singola pagina del router (configurazione e passw) (con tutti gli attuali parametri) degli screenshot in modo da conservare tutto….posso resettare il router cosi poi lo posso riconfigurare con i precedenti parametri? ovviamente cambierei la passw con una nuova. Risolvo il problema cosi? grazie della sua cortese attenzione.

Non so se poi hai risolto, ad ogni modo non basta cambiare password, vanno modificate le impostazioni di accesso e login dalla rete WAN.

Ciao,come facciamo a sapere che abbiamo fatto il procedimento bene??

Puoi usare il test online qui: http://www.felicebalsamo.it/test-vulnerabilita-router-adsl-rom-0

Salve,a me da problemi nella parte dell’accesso a putty,ovvero apro putty e mi si apre quella schermata nera,ma senza la scritta “password:” e dopo qualche secondo spunta la scritta ” Network error: Connection timed out” cosa posso fare? grazie mille per la disponibilità

Penso che ci sia un problema di IP. Sei sicuro che accedi all’IP del router? Cioè al’IP del gateway della tua rete?

Se usi questo ip sul browser che cosa di compare una pagina di login del router?

Buonasera Felice,

volevo chiederle se posso rimuovere il virus Rom-0 con questa procedura anche dal router D-link G0-DSL-N150? O rischio di danneggiarlo?

Ho già aggiornato il firmware per tamponare il problema, ma senza successo; l’antivirus segnala che il mio router è ancora infetto.

Grazie.

Non conosco quei router, ma se ha delle impostazioni simili che trovi nella mia guida puoi provare. Ma preparati al reset completo se non riesci più ad accedere.

Salve Felice, innanzitutto mi complimento con lei per la chiarezza e l’immediatezza dei suoi post, mi sono serviti per chiarirmi diverse cose. Infatti è proprio leggendo le sue righe che ho capito che, molto probabilmente, anche io ero vittima di un “dns” modificato. Non sono un esperto di informatica ma sono riuscito agilmente a capirci un po’ tra quello che ha scritto. In merito a quest’ultimo post relativo alle soluzioni per attacco del bug ROM-O, ho eseguito l’intera procedura e sono andato bene. Al riavvio del modem ho avuto qualche problema con l’accesso a internet che poi, però, si è risolto. Alla fine ho eseguito il test che consiglia di fare che, però, ha dato esito negativo, come prima di fare tutto. Secondo lei può trattarsi di un pericolo reale? Mi rendo conto che gli strumenti di cui dispone per fare questo tipo di valutazione sono limitati, ma se potesse darmi qualche indicazioni in merito le sarei molto grato. Per esempio, pensa che potrei provare a fare qualcos’altro per cercare di ottenere un esito positivo?

La ringrazio e le auguro un buon lavoro.

Andrea Deserio

Se il test non è positivo vuol dire che il rischio c’e’. Prova ad impostare su tutti i dispositivi i DNS in modo statico. Trovi sul web istruzioni per ogni dispositivo. In questo hai la sicurezza di utilizzare dns sicuri e immodificabili.

Salve. Ho letto la sua accurara procedura. Solo un dubbio persiste. Con i modem netgear bisogna seguire lo stesso procedimento?

Se hai lo stesso problema e le stesse funzioni si puoi eseguirla.

Ciao ti lascio il link per l’elenco dei router hackerabili.

http://mis.fortunecook.ie/misfortune-cookie-suspected-vulnerable.pdf

Grazie per il link, lo aggiungo al post.

Avevo anche io il problema del cambio dns e “rimediavo” impostando dns automatico cioè di telecom.In questo modo il test dava esito positivo.Ho deciso allora di seguire la tua procedura dato che preferisco i dns di google e purtroppo adesso il test è andato male.Ho riavviato il modem e ho disattivato e riattivato la scheda di rete ma nulla è cambiato,il test non lo passa.Come faccio adesso?

Grazie

Che modello hai di router? Marca e modello.

Ciao Felice, grazie per le tue spiegazioni, ma nel mio caso non sono state sufficienti 🙁

Un pc si è infettato del “virus della polizia”, mentre l’altro che utilizzo per lavoro e con cui di solito mi collego in VPN era rimasto intatto. Sfortunatamente l’altro giorno ho dimenticato di collegarmi in VPN e si è infettato anche il pc aziendale. Il router è il TP-Link TDW8901G. Ho seguito minuziosamente il processo da te indicato (nonostante il router non avesse cambiato DNS e si collegava ai soliti 85.37.17.11) e non sono riuscito a risolvere…cosa significa? Che il virus si è annidato nel pc? Che si tratta di un virus diverso ma che ha lo stesso effetto (la pagina della polizia)? Aiutami per favore non so più che fare…il pc è aziendale e non posso formattarlo…help me…

Puoi eseguire un nslookup da riga di comando per i due pc se hanno windows? In questo modo puoi vedere che DNS stanno utilizzando realmente. Dovrebbe essere l’indirizzo IP interno del tuo router.

Poi se inserisci a mano i dns? Ad esempio 8.8.8.8 e 8.8.4.4 sui PC il problema si risolve?

Quando fai queste modifiche, disabilita e abilita la scheda di rete ad ogni variazione.

Se comunque viene reindirizzato sulla finta pagina, inizia ad installare il NOD32 per precauzione e poi prova una di queste soluzioni: http://www.tecnonews.org/rimuovere-virus-polizia-stato/

Tieni aggiornati.

Ciao Felice,

grazie per la risposta veloce!

Stamattina incredibilmente sembra si sia risolto! 😀 Ieri ho seguito tutto la procedura e il problema persisteva, stamattina ho pensato che la procedura era sicuramente corretta, e quindi il problema doveva essere qualcosa persistente, magari a livello DNS. Ho fatto il flush dei DNS quindi (dal prompt comandi, da admin, ipconfig/flushdns) e ora il bug sembra svanito!

Seguendo le tue istruzioni di sotto, con l’nslookup ho verificato che l’IP fosse quello del router, e ieri avevo inserito i DNS di google sia sul router sia sul PC ma non avevo risolto nulla (senza però abilitare e disabilitare ogni volta la scheda di rete).

Ora, la domanda è: posso cantare finalmente vittoria? Ho provato il sito ceco e mi dice not vulnerable…posso stare tranquillo quindi?

Grazie mille ancora!!!!!

Esattamente, confermo che basta seguire la procedura per salvarsi da questa falla del sistema…

Inoltre aggiungo questi due link dove la tp-link parla del problema e lo risolve a modo suo:

http://www.tp-link.com/en/article/?faqid=569

http://www.tp-link.com/en/article/?faqid=308

Ottimo grazie. Li aggiungo nei post.

A quanto pare basta quello, solo che ora non posso più entrare nella gestione del router visto che la pagina web del router non si carica

Penso chiude l’accesso sia dalla rete interna chd esterna. Ad ogni modo lo rende sicuro. Bene e Grazie.

Salve, ho seguito la sua guida, ma dopo aver eseguito la prima parte (quella sulla telnet) nel momento in cui mi collego al modem dall’indirizzo 192.168.1.1 la pagina non si carica

Che modello di router adsl è? L’indirizzo ip che ho indicato è un esempio, forse nel tuo caso l’ip interno del router adsl è diverso. Se usi window puoi vedere l’indirizzo ip del router andando in Risorse di rete -> Connessione LAN e qui tasto destro e “proprietà” e poi “dettagli”. Qui vedi l’IP che trovi in corrispondenza del campo: Connessine IP V4. I nomi che ti ho indicati possono essere diversi in base alla versione di windows che hai.

Buongiorno,

marca e modello: TP-LINK TD-W8961ND versione 1.0

Prima di fare le impostazioni Telnet entrava con l’indirizzo ip classico.

Dopo, invece, controllavo su eseguì -> ipconfig, e noto che non è cambiato!

L’indirizzo ip del router non cambia è normale. Quello che deve cambiare e va controllato è l’ip del server dns primario e secondario.

Quindi per il tp-link TD-W8961ND la soluzione è l’accesso telnet?